Pour préparer votre application AQ Manager Full Web à dialoguer avec votre fournisseur d'identités Google G Suite, vous devez :

hosting.configCe fichier est situé à la racine du dossier d'installation d'AQ Manager Full Web. Ouvrez-le avec un éditeur de texte (bloc-notes) afin d'y insérer les clefs de configuration suivantes :

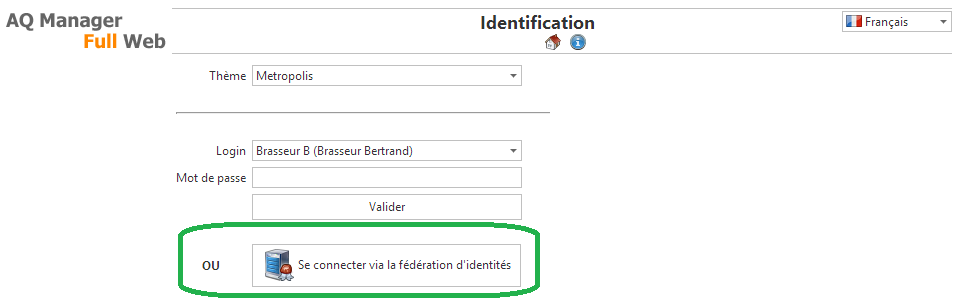

Remarque : Pour court-circuiter ponctuellement la tentative automatique de connexion SSO (pour du monitoring par exemple), vous pouvez employer l'URL suivante pour accéder à la page de connexion de l'application : https://fullweb.test/default.aspx?noreconnect=1 en y remplaçant bien sûr fullweb.test par le nom/IP de votre serveur. saml.configCe fichier est situé à la racine du dossier d'installation d'AQ Manager Full Web. Ouvrez-le avec un éditeur de texte (bloc-notes) afin d'y adapter/ajouter les clefs de configuration suivantes :

Remarques

|