L'application peut s'interfacer avec votre environnement Active Directory pour valider les mots de passe saisis par les utilisateurs sur la page de connexion. Ceci nécessite en pré-requis* le paramétrage et configuration par BCS d'un moteur d'importation de vos utilisateurs Active Directory (en général un sous-ensemble représentant le public d'utilisateurs amenés à travailler avec le logiciel) dans la base de données AQManagerFullWeb. Une fois ce pré-requis satisfait, voici les éléments à paramétrer dans le fichier de configuration hosting.config

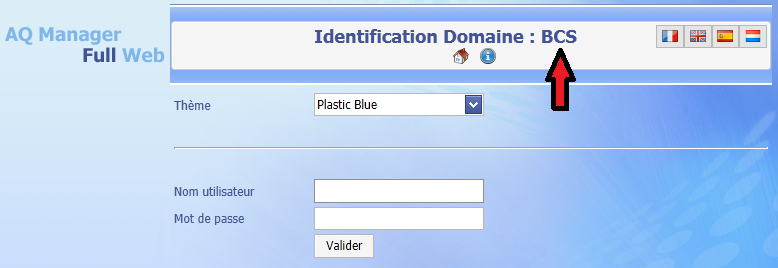

A partir de ce moment-là, votre page de connexion AQManagerFullWeb devrait faire apparaître dans le titre le nom de votre domaine AD. Le nom d'utilisateur et mot de passe attendus sont ceux que vous saisissez habituellement pour ouvrir une session sur un poste client Windows appartenant au domaine. Il ne faut pas préfixer votre nom d'utilisateur avec le nom du domaine suivi de "\". L'application AQManagerFullWeb vérifie alors les éléments suivants :

Si ces deux étapes sont fructueuses, vous serez alors autorisé à utiliser l'application au regard des permissions qui vous sont données dans le paramétrage interne d'AQManagerFullWeb. Si vous n'arrivez plus à vous connecter à l'application avec des comptes issus d'Active Directory, vous pouvez forcer la page de connexion d'AQManagerFullWeb à vérifier le mot de passe saisi avec celui stocké dans sa base de données (bypass Active Directory). Il faut pour cela ajouter un paramètre dans l'url de la page de connexion http://Nom_serveur_FW/default.aspx?typeidentification=2. Ceci permet par exemple d'utiliser les comptes Administrateur et Superviseur installés d'usine dans l'application. Page d'authentification /mDepuis la version 1.2.14710.16334, il est possible de se connecter avec un utilisateur Active Directory depuis la page d'authentification des interfaces PDA "code-barre" (/m) Pour ce faire, il faut :

sinon le système validera le mot de passe saisi au regard de celui défini dans la base de données Full Web et non l'Active Directory ! |